CERTIFICAT AD CS | Note |

|---|

la procédure ci-dessous est seulement à suivre si vous avez ADCS sinon il faut crée une autorité interne / certificat serveur interne à OPNSENSE |

Importer le certificat ROOT de l'active DIRECTORY (DC01 => C:\comptaplus\CA-ROOT.cer ) dans opnsense

| Code Block |

|---|

certutil -encode CA-ROOT-Comptaplus.cer ca.cer |

Permet de coder le certificat en Base-64 et donc il sera lisible avec le bloc et permet de copier le certificat dans opnsense

Pour que LDAPS fonctionne effectivement, si on utilise le fdqn pour la liason LDAPS , le nom n'est pas reconnu par opnsense c'est indiquer sur l'aide de OPNSense | Info |

|---|

| When using SSL, this hostname MUST match the Common Name (CN) of the LDAP server's SSL Certificate. |

Il faut passer par : Services: Unbound DNS: Override

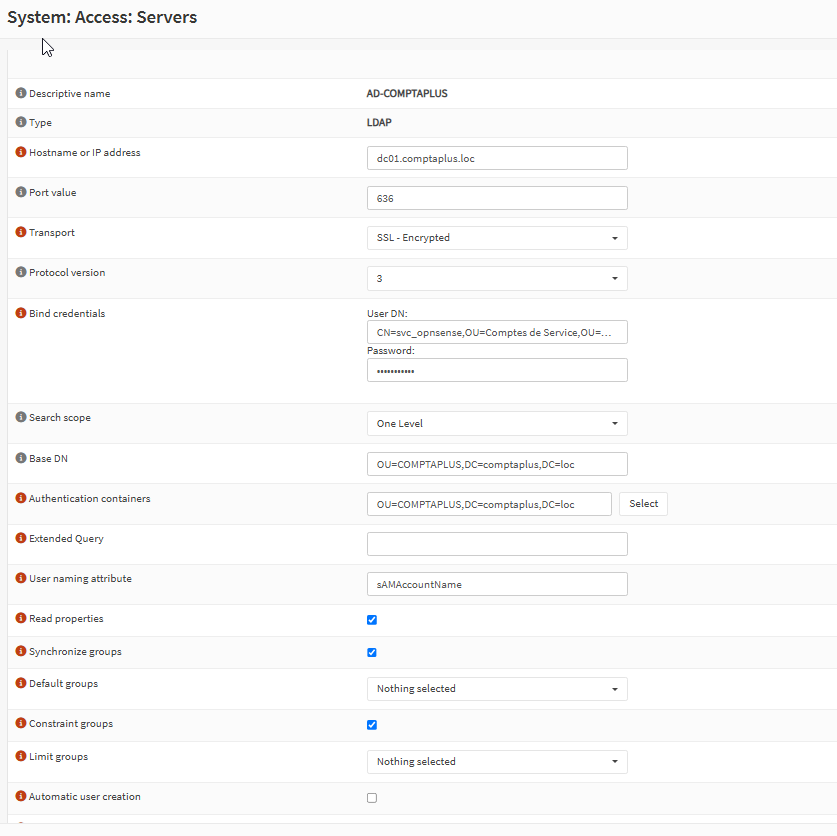

Configuration LDAPS Bind credentials | Code Block |

|---|

CN=svc_opnsense,OU=Comptes de Service,OU=Utilisateurs,OU=COMPTAPLUS,DC=comptaplus,DC=loc |

| Code Block |

|---|

OU=COMPTAPLUS,DC=comptaplus,DC=loc |

il faut absolument vérifier que la connexion LDAPS fonctionne sinon le vpn ne fonctionnera pas pas (permet de faire déjà l'escalade du problème si présent)

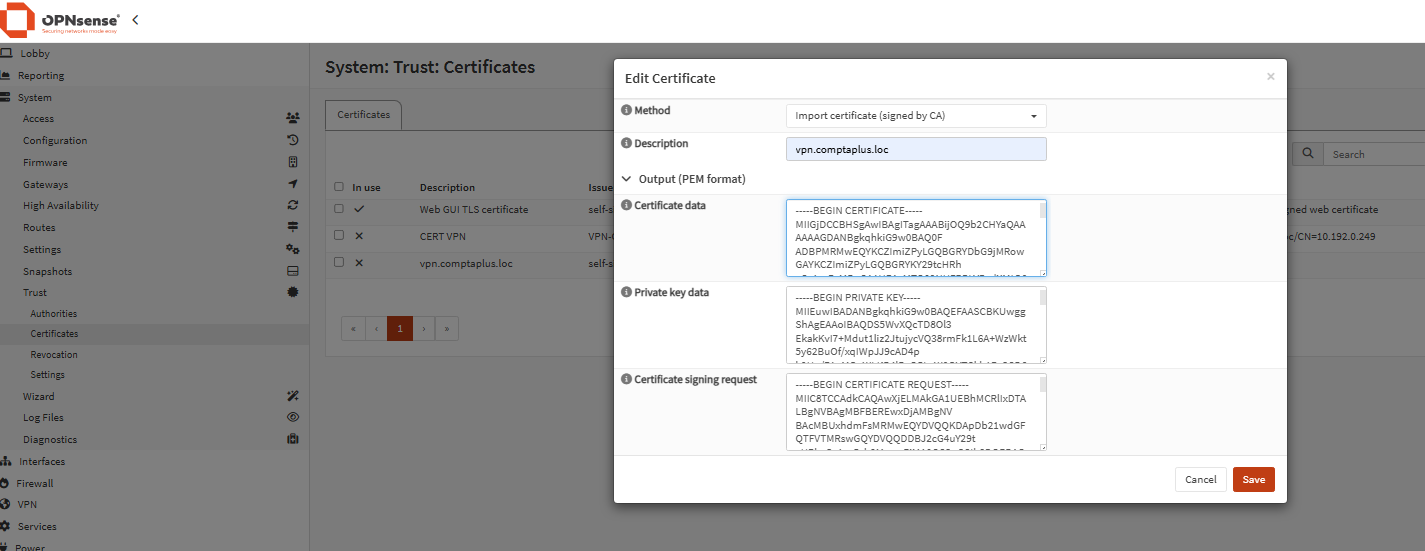

Crée une demande C.S.R (Certificat Signed Request)

Copier le CSR en bas de la demande, se rendre sur http://dc01.comptaplus.loc/certsrv/ générer comme un serveur web un cer en base 64 et l'ouvrir avec le bloc note et le coller dans la partie DATA du certificat serveur

|