🧱 1. Mise à jour DNS Active Directory

| Étape | Action |

|---|---|

| 🛠 | Ouvre dnsmgmt.msc sur ton DC |

| ✏️ | Modifie l’entrée A glpi.comptaplus.loc |

| 📌 | Nouvelle IP = 192.168.30.3 (DMZ) |

| 💡 | Vide le cache DNS : ipconfig /flushdns sur serveur et postes |

...

🔐 3. Configuration des règles OPNsense

📍 Interface LAN ➜ DMZ (accès internes : agents + utilisateurs)

| Source | Destination | Ports | Description |

|---|---|---|---|

LAN net | 192.168.30.3 | TCP 80, 443 | Accès Web GLPI |

...

📍 Interface DMZ ➜ SRV (LDAPS vers Active Directory)

...

| UI Text Box | ||||||

|---|---|---|---|---|---|---|

| ||||||

Accès GLPI externe |

...

| title | Certificats VPN |

|---|

...

| Source | Destination | Port | Description |

|---|

192.168.30.3 |

...

...

|

...

| Code Block |

|---|

certutil -encode CA-ROOT-Comptaplus.cer ca.cer |

Permet de coder le certificat en Base-64 et donc il sera lisible avec le bloc et permet de copier le certificat dans opnsense

Pour que LDAPS fonctionne

effectivement, si on utilise le fdqn pour la liason LDAPS , le nom n'est pas reconnu par opnsense

c'est indiquer sur l'aide de OPNSense

| Info |

|---|

| When using SSL, this hostname MUST match the Common Name (CN) of the LDAP server's SSL Certificate. |

Il faut passer par :

Services: Unbound DNS: Override

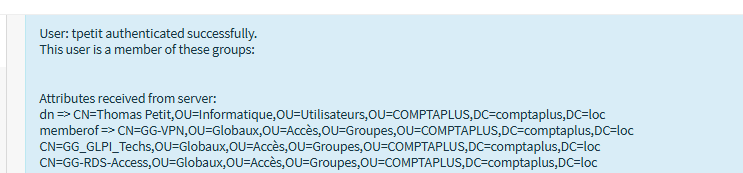

Configuration LDAPS

Bind credentials

| Code Block |

|---|

CN=svc_opnsense,OU=Comptes de Service,OU=Utilisateurs,OU=COMPTAPLUS,DC=comptaplus,DC=loc |

| Code Block |

|---|

OU=COMPTAPLUS,DC=comptaplus,DC=loc |

...

il faut absolument vérifier que la connexion LDAPS fonctionne sinon le vpn ne fonctionnera pas (permet de faire déjà l'escalade du problème si présent)

Crée une demande C.S.R (Certificat Signed Request)

Copier le CSR en bas de la demande, se rendre sur http://dc01.comptaplus.loc/certsrv/

générer comme un serveur web un cer en base 64 et l'ouvrir avec le bloc note et le coller dans la partie DATA du certificat serveur

| UI Text Box | ||||

|---|---|---|---|---|

| ||||

Crée une instance |

...

| title | Crée le serveur VPN |

|---|

l'ip de mon VPN est une adresse ip VIRTUEL au cas si le master tombe, le vpn est toujours accessible

Se rendre dans client export et télécharger le fichier *.ovpn correspondant à votre certificat crée auparavant, soit le déposer sur un partage réseau ou déploiement par GPO

| Warning |

|---|

| Crée une règle WAN sur la parefeu autorisant le port défini sur le réglage de l'instance |

| TCP 636 | Authentification LDAP sécurisée |

...

📍 Interface WAN ➜ DMZ (accès Internet) =>

PORT FORWARD

| Type | Détail | |||||||

|---|---|---|---|---|---|---|---|---|

| PAT | WAN | TCP/UDP | * | * | WAN net | http /https | 192.168.20.3 | http/https |

| Firewall | Autoriser TCP 443 sur l’interface WAN (auto ou manuel) |

...

📍 Interface DMZ ➜ WAN (si GLPI a besoin d’Internet)

| Source | Destination | Port(s) | Description |

|---|---|---|---|

192.168.30.3 | * | 53, 443 | DNS + MAJ, accès web externe |

...

📍 Interface DMZ ➜ Accès SSH depuis PC_ADM

| Source | Destination | Port | Description |

|---|---|---|---|

192.168.10.1 (PC_ADM) | 192.168.30.3 | TCP 22 | Administration SSH du serveur GLPI |

...

🧪 4. Vérifications à faire

| Test | Commande ou action |

|---|---|

| Résolution DNS | nslookup glpi.comptaplus.loc ➔ doit donner 192.168.30.3 |

| Agent GLPI | glpi-agent --debug --no-fork |

| Accès Web | https://glpi.comptaplus.loc depuis LAN et depuis Internet |

| LDAPS | Vérifie dans GLPI : connexion LDAP ➔ OK |

| SSH | ssh glpi@192.168.30.3 depuis 192.168.10.1 |

...

✅ Optionnel : nettoyage

| Action | Pourquoi |

|---|---|

Supprimer ancienne règle vers 192.168.20.3 | GLPI n'est plus sur le réseau SRV |

| Archiver l'ancienne conf GLPI | Bonnes pratiques post-migration |

REVERSE PROXY !!!!!!!!!

- Nouvelle vm en dmz 192.168.30.3

- user srv

- installer nginx

- configuration nginx avec reverse proxy

Objectif final :

GLPI reste installé sur ton serveur actuel SRV (

192.168.20.3) dans le LAN

(Pas besoin de tout réinstaller).Ne déplaces pas GLPI physiquement (ça évite de tout casser côté LDAP/BD/GLPI).

Ajoutes un reverse proxy dans ta DMZ (ex:

192.168.30.3) qui publie GLPI vers l’extérieur.Aucune ouverture directe du LAN vers le WAN.

✅ Plus propre, plus sécurisé, moins de galère.

...

🛠️ Architecture réseau après mise en place :

scss[WAN] ↓

[OPNsense NAT/Firewall]

↓

[DMZ] ↳ Reverse Proxy (Nginx, IP : 192.168.30.3)

n ↳ redirige vers 192.168.20.3 (GLPI)

[LAN] ↳ Serveur GLPI (SRV - IP : 192.168.20.3)

...

🔥 Détail des étapes :

1. Installer un Reverse Proxy (Nginx) en DMZ

VM ou serveur avec IP 192.168.30.3.

Installer Nginx.

Code Block # 1. Mettre à jour le système sudo apt update sudo apt upgrade -y # 2. Installer Nginx sudo apt install nginx -y # 3. Vérifier que Nginx est bien installé et actif sudo systemctl status nginx # 4. Démarrer Nginx si besoin sudo systemctl start nginx # 5. Activer Nginx pour qu’il se lance automatiquement au démarrage sudo systemctl enable nginxConfigurer un proxy_pass vers ton GLPI :

générer un certificat

Annexe 1 : Crée un certificat avec ADCS (pour un serveur web)

Code Block # Aller dans le dossier de config Nginx cd /etc/nginx/sites-available/ # Créer un nouveau fichier pour GLPI sudo nano glpi.confCode Block server { listen 80 default_server; server_name _; return 301 https://$host$request_uri; } server { listen 443 ssl default_server; server_name _ glpi.comptaplus.loc; ssl_certificate /etc/nginx/ssl/cert.pem; ssl_certificate_key /etc/nginx/ssl/key.pem; ssl_protocols TLSv1.2 TLSv1.3; ssl_prefer_server_ciphers on; add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always; add_header X-Content-Type-Options "nosniff" always; add_header X-Frame-Options "DENY" always; add_header X-XSS-Protection "1; mode=block" always; location / { proxy_pass https://192.168.20.3; proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; } }Code Block # Créer un lien symbolique dans sites-enabled sudo ln -s /etc/nginx/sites-available/glpi.conf /etc/nginx/sites-enabled/ # Tester la configuration Nginx pour être sûr qu’il n’y a pas d'erreurs sudo nginx -t # Recharger Nginx pour appliquer la nouvelle config sudo systemctl reload nginx

Ici Nginx en DMZ reçoit les requêtes HTTPS et renvoie proprement vers le serveur GLPI interne.

Sur OPNsense (pare-feu) :

1 règles NAT à faire :

| Interface | Source | Port Destination | Redirection interne vers IP DMZ (Reverse Proxy) | Port interne |

|---|---|---|---|---|

| W AN | Any | 443 (HTTPS) | 192.168.30.3 (Reverse Proxy) | 443 |

| UI Text Box | ||||||

|---|---|---|---|---|---|---|

| ||||||

Installation du vpn sur le poste utilisateur |

...

| title | Installation sur le poste utilisateur |

|---|

Sur le poste utilisateur :

Installer le client OPenVPN COMMUNITY : https://swupdate.openvpn.org/community/releases/OpenVPN-2.6.14-I001-amd64.msi

Importer le fichier (ou double cliquer dessus) et clic droit sur la connexion => se connecter

Une demande d'identification sera demander (ldaps) , mettre les identifiants et le logiciel se fermera

un icone (en forme de tv) sera coloré en vert et confirmer la connexion

il suffira de se connecter (rds par ex) (ou ping) vers votre réseau interne pour se connecter

...