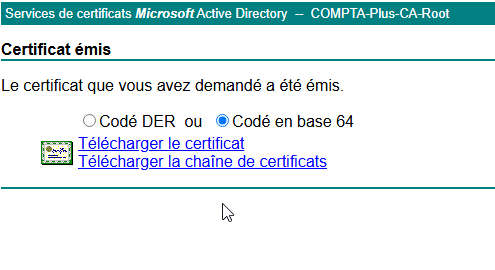

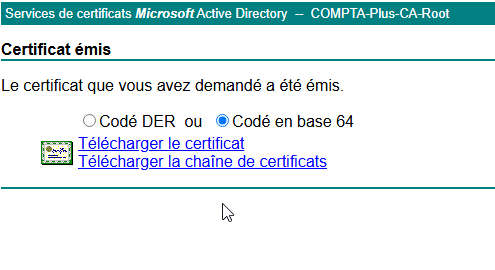

Une fois la demande approuvée, cliquez sur Télécharger le certificat  Image Added Image Added

| Note |

|---|

Remarque : DER vs Base64

Les certificats peuvent être encodés sous deux formats principaux : le format DER et le format Base64 (PEM). DER est un format binaire, généralement utilisé pour le stockage ou la transmission sécurisée, mais qui n'est pas lisible directement par les humains. Base64 (PEM) est un format textuel qui encapsule le contenu DER entre des délimiteurs tels que -----BEGIN CERTIFICATE----- et -----END CERTIFICATE-----. Ce format est largement utilisé par les serveurs web (Apache, Nginx) et les applications pour une intégration facile et une vérification manuelle.

Il est important de s'assurer que le certificat utilisé dans la configuration de votre serveur est au format Base64 (PEM) pour garantir une compatibilité maximale avec les logiciels et éviter des problèmes de chargement ou d'interprétation.

|

Enregistrez ce certificat (par exemple, nommez-le monserveur.crt) sur votre poste. Transférer le certificat sur le serveur Linux Utilisez un outil de transfert (SCP, WinSCP, etc.) pour copier le fichier sur votre serveur Linux. Par exemple : | Code Block |

|---|

scp monserveur.crt utilisateur@votre-serveur:/tmp/

|

Puis, connectez vous en SSH et renommez et déplacez le dans le répertoire des certificats : | Code Block |

|---|

sudo mv /tmp/certnew.cer /etc/ssl/certs/glpi_cert.crt |

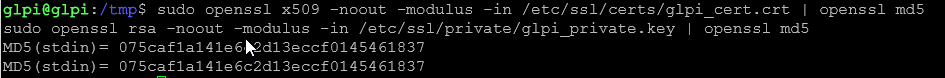

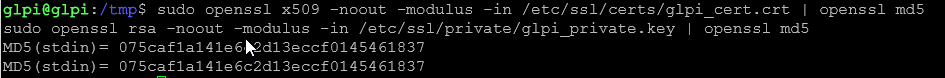

Vérifier la correspondance entre le certificat et la clé | Code Block |

|---|

sudo openssl x509 -noout -modulus -in /etc/ssl/certs/monserveur.crt | openssl md5

sudo openssl rsa -noout -modulus -in /etc/ssl/private/monserveur.key | openssl md5

|

Les deux valeurs MD5 doivent être identiques. Sinon, il y a une incohérence entre la clé et le certificat. comme dans cet exemple :  Image Added Image Added

|