| UI Steps |

|---|

| UI Text Box |

|---|

| color | light-green |

|---|

| size | medium |

|---|

| icon | tip |

|---|

| LDAPS avec CERTIFICAT AD CS sur opnsense et LDAPS |

| UI Step |

|---|

| Expand |

|---|

| CERTIFICAT AD CS | Note |

|---|

la procédure ci-dessous est seulement à suivre si vous avez ADCS sinon il faut crée une autorité interne / certificat serveur interne à OPNSENSE |

Importer le certificat ROOT de l'active DIRECTORY (DC01 => C:\comptaplus\CA-ROOT.cer ) dans opnsense

| Code Block |

|---|

certutil -encode CA-ROOT-Comptaplus.cer ca.cer |

Permet de coder le certificat en Base-64 et donc il sera lisible avec le bloc et permet de copier le certificat dans opnsense

Pour que LDAPS fonctionne effectivement, si on utilise le fdqn pour la liason LDAPS , le nom n'est pas reconnu par opnsense c'est indiquer sur l'aide de OPNSense | Info |

|---|

| When using SSL, this hostname MUST match the Common Name (CN) of the LDAP server's SSL Certificate. |

Il faut passer par : Services: Unbound DNS: Override  Image Added Image Added

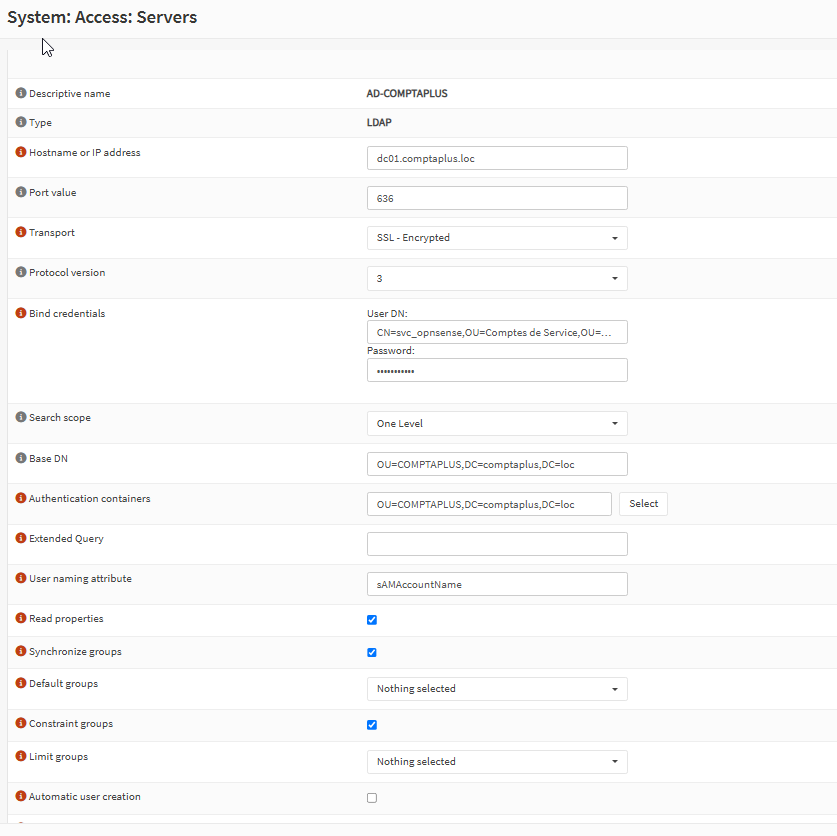

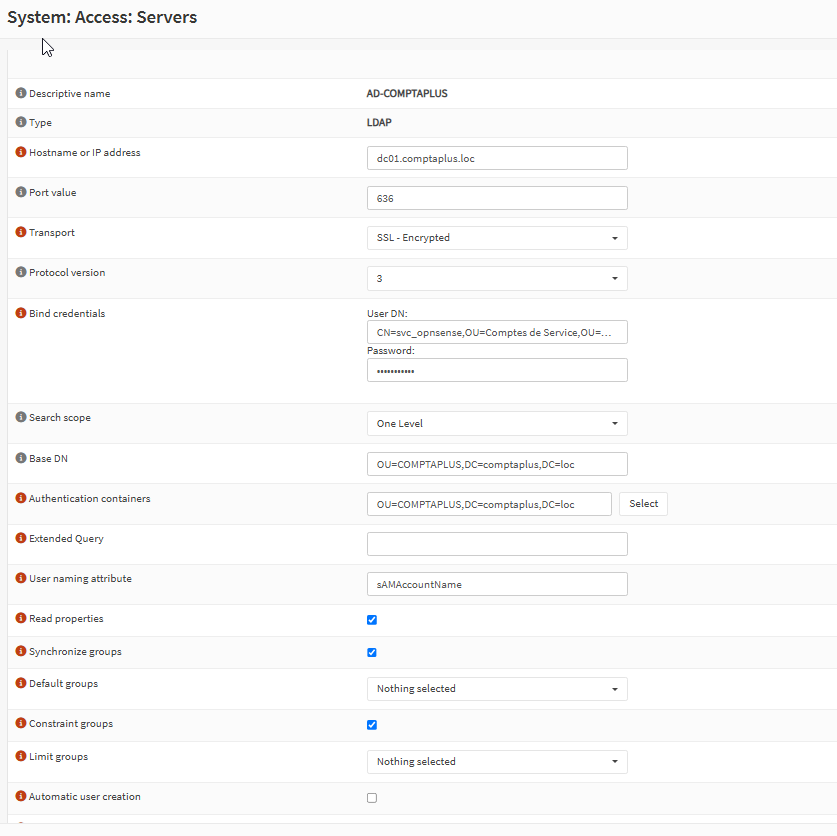

Configuration LDAPS Bind credentials | Code Block |

|---|

CN=svc_opnsense,OU=Comptes de Service,OU=Utilisateurs,OU=COMPTAPLUS,DC=comptaplus,DC=loc |

| Code Block |

|---|

OU=COMPTAPLUS,DC=comptaplus,DC=loc |

Image Added Image Added

il faut absolument vérifier que la connexion LDAPS fonctionne sinon le vpn ne fonctionnera pas (permet de faire déjà l'escalade du problème si présent)  Image Added Image Added

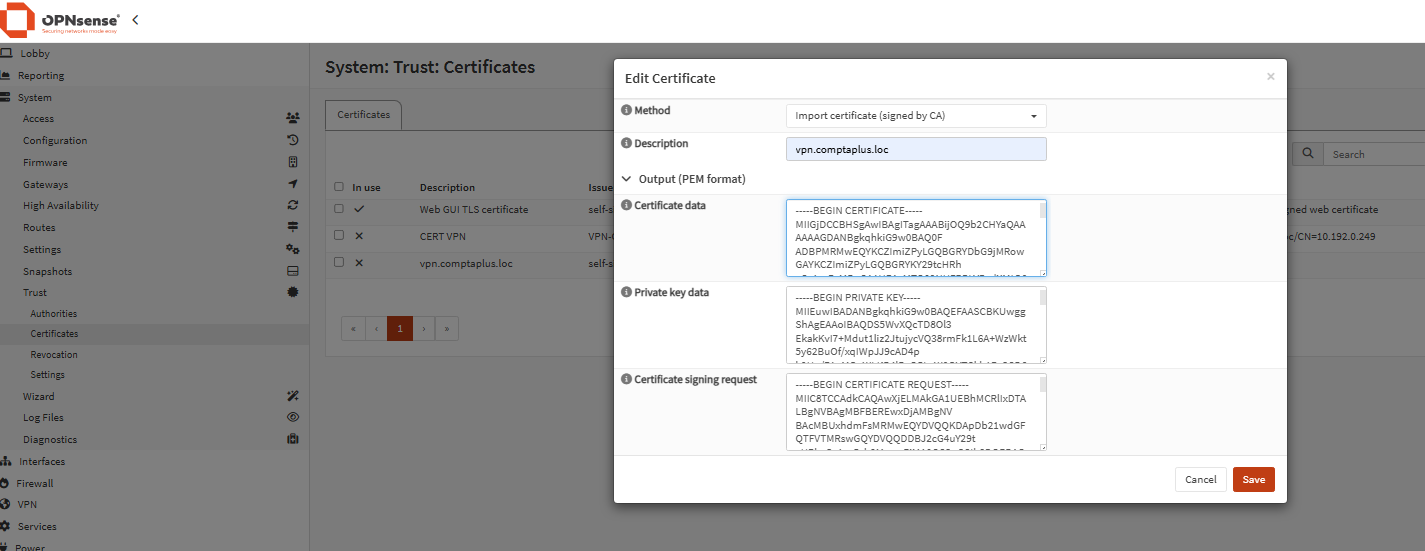

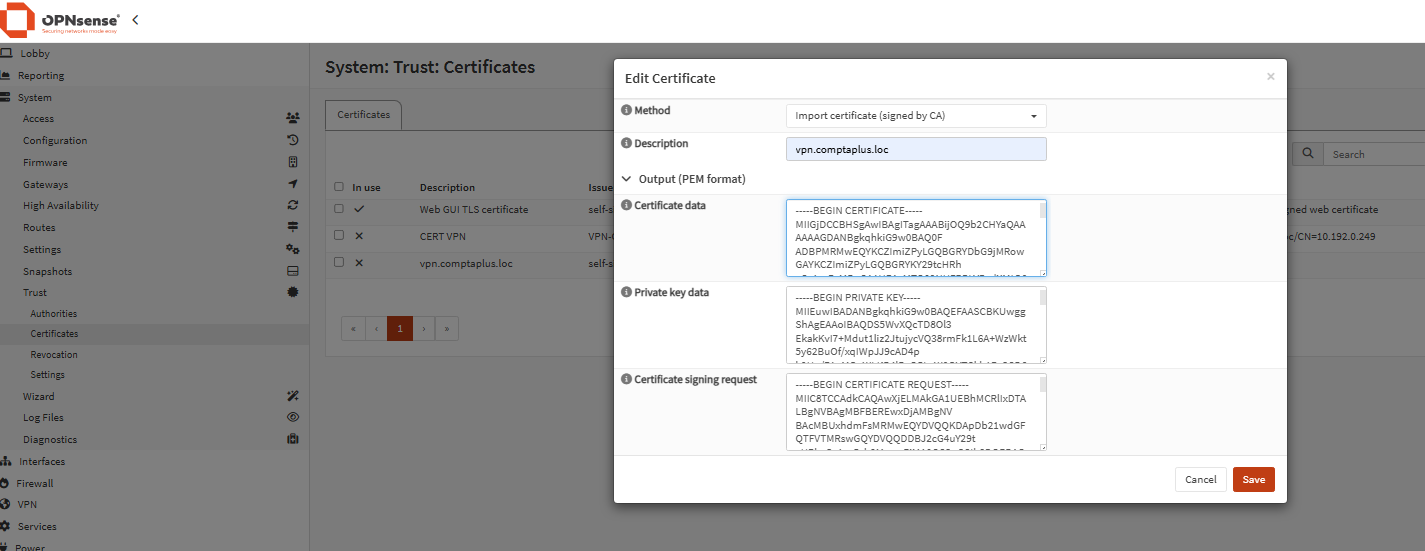

Crée une demande C.S.R (Certificat Signed Request)

Copier le CSR en bas de la demande, se rendre sur http://dc01.comptaplus.loc/certsrv/ générer comme un serveur web un cer en base 64 et l'ouvrir avec le bloc note et le coller dans la partie DATA du certificat serveur  Image Added Image Added

|

|

| UI Text Box |

|---|

| Crée une instance |

| UI Step |

|---|

| Expand |

|---|

| l'ip de mon VPN est une adresse ip VIRTUEL au cas si le master tombe, le vpn est toujours accessible  Image Added Image Added Image Added Image Added

Se rendre dans client export et télécharger le fichier *.ovpn correspondant à votre certificat crée auparavant, soit le déposer sur un partage réseau ou déploiement par GPO  Image Added Image Added

| Warning |

|---|

| Crée une règle WAN sur la parefeu autorisant le port défini sur le réglage de l'instance |

Image Added Image Added

|

|

| UI Text Box |

|---|

| color | light-green |

|---|

| size | medium |

|---|

| icon | tip |

|---|

| Installation du vpn sur le poste utilisateur |

| UI Step |

|---|

| Expand |

|---|

| title | Installation sur le poste utilisateur |

|---|

| Sur le poste utilisateur :

Installer le client OPenVPN COMMUNITY : https://swupdate.openvpn.org/community/releases/OpenVPN-2.6.14-I001-amd64.msi Importer le fichier (ou double cliquer dessus) et clic droit sur la connexion => se connecter Une demande d'identification sera demander (ldaps) , mettre les identifiants et le logiciel se fermera un icone (en forme de tv) sera coloré en vert et confirmer la connexion il suffira de se connecter (rds par ex) (ou ping) vers votre réseau interne pour se connecter |

|

|

PLAN DE MIGRATION GLPI EN DMZ

1. Déplacement du serveur GLPI

| Éléments | Avant | Après (en DMZ) |

|---|

| IP GLPI | 192.168.20.3 (réseau SRV) | 192.168.30.3 (réseau DMZ) |

| Nom DNS | glpi.comptaplus.loc | glpi.comptaplus.loc (inchangé) |

2. Mise à jour DNS (Active Directory)

| Action | Détail |

|---|

Modifier l’enregistrement A glpi | Remplacer 192.168.20.3 par 192.168.30.3 dans la zone DNS comptaplus.loc. |

| Commandes | ipconfig /flushdns sur serveur et postes. |

3. Modification de la GPO GLPI-Agent

PAS DE MODIFICATION de l'agent car déployer par gpo avec le FQDN

4. Configuration OPNsense (Firewall et NAT)

🔸 Interface LAN ➔ DMZ (accès internes)

| Source | Destination | Port(s) | Protocole | Rôle |

|---|

| LAN net (192.168.10.0/24) | GLPI (192.168.30.3) | 443 (HTTPS) | TCP | Accès Web utilisateurs |

| LAN net | GLPI | 80, 443 | TCP | Accès Agents GLPI |

🔸 Interface DMZ ➔ SRV (pour LDAPS)

| Source | Destination | Port(s) | Protocole | Rôle |

|---|

| GLPI (192.168.30.3) | DC01/DC02 (192.168.20.x) | 636 (LDAPS) | TCP | Authentification Active Directory |

🔸 Interface WAN ➔ DMZ (exposition Internet)

...

| Firewall | Règle WAN 443 autorisé |

|---|

| Source : * | Destination : 192.168.30.3:443 (NAT) |

5. Test et Validation

...

🧠 Points de vigilance

🔒 Vérifier que SSL (HTTPS) est fonctionnel (certificat valide ou certificat autorisé).

🔥 Rappel : aucun accès DMZ ➔ LAN sauf règles explicitement définies.

📡 Prévoir de sécuriser l'accès public (fail2ban, WAF, restriction IP si besoin).

⏱ Penser à synchroniser l’heure (NTP) pour éviter les erreurs SSL/LDAP.

🏁 Finalisation

| Étape | Fait ? |

|---|

| Déplacement GLPI sur IP DMZ | ⬜ |

| Mise à jour enregistrement DNS | ⬜ |

| Application de la GPO Regedit sur tous les postes | ⬜ |

| Mise en place des règles OPNsense (LAN, DMZ, WAN) | ⬜ |

| Tests de résolution DNS et HTTPS | ⬜ |

| Tests de communication Agent GLPI | ⬜ |

| Publication Internet sécurisée (si besoin) | ⬜ |

🔥 En résumé

Ton GLPI sera :

...

Accessible depuis ton LAN sécurisé,

...

Accessible depuis Internet en HTTPS,

...

Capable de faire du LDAPS avec ton AD,

...